|

Schnellstart |

|

Installation der Komponenten |

|

Erstkonfiguration |

|

Verwaltung der Positivliste |

|

Erste Erstellung einer Positivliste |

|

Zur Positivliste hinzufügen |

|

Positivliste bereinigen |

|

Managed Whitelist |

|

Aktionen |

|

Offline Modus |

|

Geräte |

|

Ausrollen der Agents (RCM) |

|

ArpWatch |

|

Logs |

|

DIESE DOKUMENTATION IST NICHT AKTUELL!!!

Die aktuelle Dokumentation ist erhältlich unter:

SecuLution 2.x Dokumentation als Google Docs Dokument

(empfohlen)

SecuLution 2.x Dokumentation als html Datei

Die aktuelle FAQ zu SecuLution Application Whitelisting ist

erhältlich unter:

SecuLution 2.x FAQ als Google Docs Dokument (empfohlen)

SecuLution 2.x FAQ als eine html Datei

Die folgende Dokumentation beschreibt das nicht mehr aktuelle

Produkt SecuLution Application Whitelisting in den Versionen 1.x.

Seit April 2018 ist SecuLution Application Whitelisting in der

Version 2.x erhältlich. Seit Oktober 2019 ist der Support für

SecuLution 1.x eingestellt.

Regeln Objekten zuweisen

Jede Aktion gilt für ein Objekt. Das Objekt kann ein

IP-Adressenbereich oder ein Objekt (vom Typ Gruppe, Computer (Host)

oder Benutzer) von einem Verzeichnisdienst wie Microsofts Active

Directory oder LDAP sein.

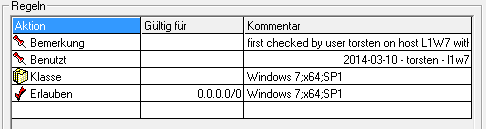

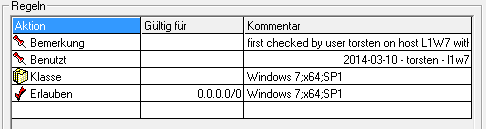

Regeln, die für jeden Computer gelten (auf dem der Agent

installiert ist):

Im obigen Beispiel gilt der IP-Adressenbereich "0.0.0.0/0" für alle

IP Adressen und ist somit ein Alias für "alle" IPs. Also gilt diese

Regel für alle Benutzer auf jedem Computer (auf dem der Agent

installiert ist).

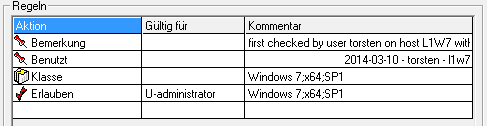

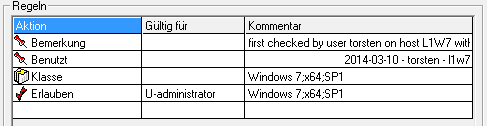

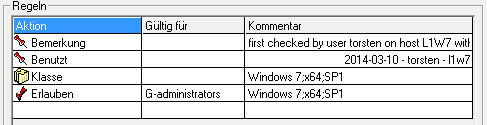

Regeln, die für manche Objekte gelten:

Im obigen Beispiel ist das Programm oder Gerät, welches durch den

Hash repräsentiert wird, nur für den Benutzer "administrator"

freigegeben. Jeder andere Benutzer ist nicht in der Lage, es zu

verwenden.

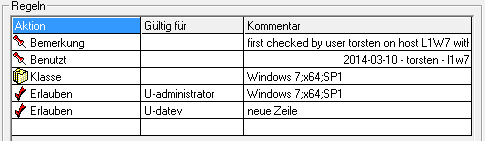

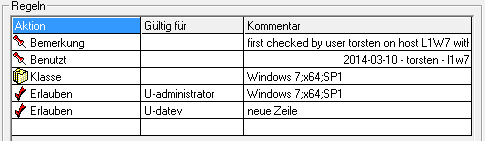

Regeln, welche für mehrere Objekte gelten:

Mit einem Klick in die leere Zeile wird eine neue Regel erstellt,

so dass verschiedene Aktionen konfiguriert werden können oder eine

Liste von Objekten erstellt werden kann, für die alle die gleiche

Aktion gilt.

Im obigen Beispiel ist das Programm oder Gerät, welches durch den

Hash repräsentiert wird, nur für die Benutzer "administrator" und

"datev" freigegeben. Jeder andere Benutzer ist nicht in der Lage,

es zu verwenden.

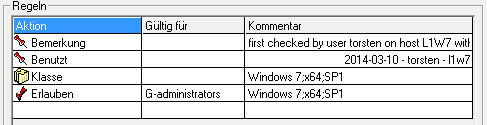

Regeln, welche für eine Gruppe gelten:

In dem obigen Beispiel ist das Programm oder Gerät, welches durch

den Hash repräsentiert wird, nur für Benutzer oder Computer

freigegeben, welche Mitglied der Gruppe "administratoren" sind.

Jeder andere Benutzer oder Computer ist nicht in der Lage es zu

verwenden.

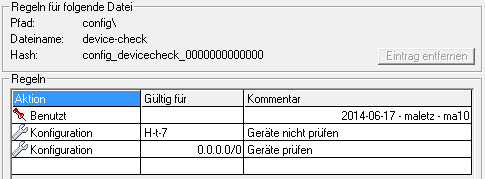

Regeln, welche für mehrere Objekte gleichzeitig gelten:

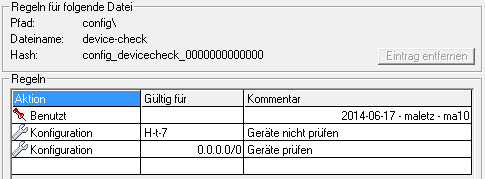

Im obigen Beispiel repräsentiert der Hash eine

Konfigurationsoption. Zwei verschiedene Optionen sind konfiguriert

worden, eine für den Computer (Host) mit dem Namen "t-7" und eine

für alle anderen Computer ("0.0.0.0/0"). Wenn mehr als eine Aktion

für den Hash gültig ist, so wird die spezifischere Regel

gewählt.

In diesem Beispiel wird der Agent keine Geräte an dem Computer

"t-7" überprüfen, jedoch an allen anderen Computern.

|